Recientemente Microsoft publicó un nuevo informe anual, llamado Digital Defense Report (Informe de defensa digital), que analiza las tendencias en ciberseguridad del año pasado (2019). El informe señala de manera clara que los atacantes incrementaron con rapidez su grado de sofisticación a lo largo del último año, con técnicas que dificultan aún más su detección y amenazan incluso a los más expertos. Por ejemplo, los atacantes aplican nuevas técnicas de exploración que mejoran sus oportunidades de comprometer a objetivos de alto valor; los grupos delictivos enfocados en empresas han trasladado su infraestructura a la nube para ocultarse entre los servicios legítimos, y los atacantes han desarrollado maneras nuevas de recorrer el Internet en busca de sistemas vulnerables al ransomware.

Además de ataques más sofisticados, los delincuentes cibernéticos muestran una clara preferencia por ciertas técnicas, con cambios notorios hacia el robo de credenciales y el ransomware, así como un enfoque cada vez mayor en los dispositivos del Internet de las Cosas (IoT). Algunas de las estadísticas más importantes respecto a estas tendencias son:

En 2019, Microsoft bloqueó más de 13 mil millones de correos maliciosos y sospechosos, de los cuales más de mil millones eran direcciones web (URL) creadas con el único fin de lanzar un ataque de phishing para robar credenciales. El ransomware fue la razón predominante detrás de las actividades de respuesta a incidentes entre octubre de 2019 y julio de 2020.

Las técnicas de ataque más comunes utilizadas por los atacantes de los Estados nación en el último año son la exploración, el robo de credenciales, el malware y la explotación de las Redes Virtuales Privadas (VPN). Las amenazas relacionadas con el IoT se expanden y evolucionan de manera constante. En el primer semestre del 2020, hubo un aumento de casi 35% en el volumen total de ataques respecto al segundo semestre del 2019.

Debido a la mayor sofisticación de los ataques durante el año pasado, es más importante que nunca tomar medidas para establecer un nuevo “reglamento de tránsito” para el ciberespacio; que todas las organizaciones, sean agencias gubernamentales o empresas privadas, inviertan en gente y en tecnología para ayudar a detener los ataques, y que las personas se enfoquen en lo elemental, incluidas actualizaciones de seguridad periódicas, políticas estrictas de respaldo y, en especial, autenticación multifactorial (MFA, por sus siglas en inglés). Nuestros datos muestran que con solo habilitar MFA se hubiera evitado la gran mayoría de los ataques exitosos.

Los grupos delictivos evolucionan sus técnicas

Los grupos delictivos son habilidosos y perseverantes. Se han vuelto expertos en evolucionar sus técnicas para incrementar su índice de éxito, ya sea al experimentar con diferentes carnadas, ajustar los tipos de ataques que ejecutan o encontrar maneras nuevas de ocultar su trabajo. Los atacantes son oportunistas y cambiarán de carnada a diario para adaptarse a los ciclos de noticias, tal como lo han hecho durante la pandemia del COVID-19.

Mientras que el volumen general de malware se ha mantenido consistente, de manera relativa, con el paso del tiempo, los adversarios aprovecharon la preocupación del mundo respecto al COVID-19 para diseñar carnadas en torno a nuestra ansiedad colectiva y la avalancha de información sobre la pandemia. En los últimos meses, el volumen de ataques de phishing relacionados con el COVID-19 ha disminuido. Estas campañas se han dirigido de manera principal a los consumidores y a los sectores esenciales de la industria, como el de salud.

En años pasados, los delincuentes cibernéticos se enfocaban en los ataques de malware. De manera más reciente, han cambiado a los ataques de phishing (~70 %) como una manera más directa de cumplir su objetivo de robo de credenciales. Para engañar a las personas con el fin de que proporcionen sus credenciales, los atacantes por lo general envían correos electrónicos con el nombre de marcas populares. De acuerdo con nuestra telemetría de Office 365, las marcas más utilizadas en estos ataques son Microsoft, UPS, Amazon, Apple y Zoom.

Por otra parte, las campañas de ataque cambian o transmutan con rapidez para evadir la detección. La transmutación se utiliza en los dominios de envío, las direcciones de correo electrónico, las plantillas de contenido y los dominios URL. El objetivo es aumentar la combinación de variaciones para pasar desapercibidos.

Los atacantes de los Estados nación cambian de blanco

Microsoft identificó a 16 atacantes diferentes de los Estados nación que dirigen sus ataques a los clientes involucrados en la respuesta global al COVID-19 o que utilizan el tema de la crisis en sus carnadas para expandir sus tácticas de robo de credenciales y envío de malware. Estos ataques relacionados con el COVID se dirigieron a prominentes instituciones gubernamentales de salud, en un esfuerzo por infiltrarse en sus redes o identificar a las personas que las conforman. Las organizaciones académicas y comerciales dedicadas a la investigación de vacunas también fueron el blanco de ataques.

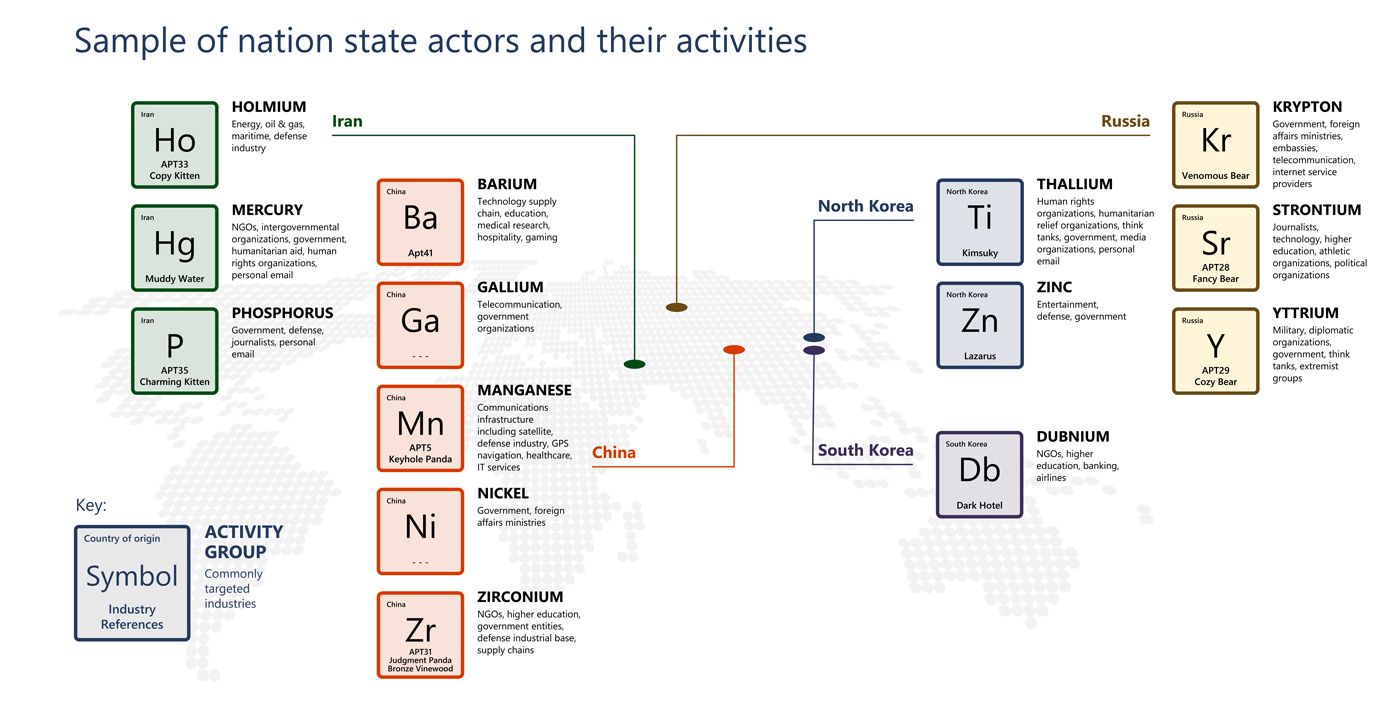

En años recientes, los ataques se han enfocado de manera significativa en las vulnerabilidades de las infraestructuras críticas. El 90% de las notificaciones sobre ataques de los Estados nación en el último año se han dirigido a organizaciones que no operan una infraestructura crítica. El blanco ha consistido en organizaciones no gubernamentales (ONG), grupos de apoyo, organizaciones de derechos humanos y laboratorios de ideas enfocados en política pública, asuntos internacionales o seguridad. Esta tendencia podría sugerir que los atacantes de los Estados nación se han centrado en quienes participan en las políticas públicas y la geopolítica, en especial aquellos que ayudan a formular las políticas gubernamentales. La mayoría de la actividad de los Estados nación que observamos el año pasado provino de grupos en Rusia, Irán, China y Corea del Norte. Cada uno de los atacantes de los Estados nación que identificamos tiene sus propias técnicas predilectas, y el informe describe las preferidas de algunos de los grupos más activos.

El ransomware continúa extendiéndose como una de las mayores amenazas

Los archivos cifrados o extraviados y las amenazantes notas de rescate se han convertido en el mayor temor de los equipos ejecutivos. Los patrones de ataque demuestran que los delincuentes cibernéticos saben que habrá periodos de pausa, como las vacaciones navideñas, que afectarán la capacidad de una organización de realizar cambios (como instalar parches) para fortalecer sus redes. Asimismo, saben que existen necesidades empresariales que obligarán a las organizaciones a pagar el rescate para evitar la interrupción de sus operaciones, tales como los ciclos de facturación en las industrias de salud, legal y financiera.

Los atacantes han explotado la crisis del COVID-19 para disminuir el tiempo que permanecen dentro del sistema de la víctima (al comprometerlo, extraer datos y, en algunos casos, pedir rescate), en apariencia porque piensan que habrá mayor disposición a pagar como resultado de la pandemia. En ciertos casos, los delincuentes cibernéticos lograron entrar a la red y cobrar el rescate en menos 45 minutos. Por otra parte, observamos también que las bandas de ransomware operadas por personas recorren el Internet de forma masiva en busca de puntos de entrada vulnerables, para luego “cercar” el acceso —a la espera del mejor momento para cumplir su propósito—.

Trabajar desde casa presenta nuevos desafíos

Las políticas de seguridad tradicionales dentro del perímetro de una organización se han vuelto más difíciles de aplicar en una red más amplia compuesta por redes residenciales y privadas y por activos no administrados en la ruta de conectividad. Mientras las organizaciones continúan con el traslado de sus aplicaciones a la nube, vemos que los delincuentes cibernéticos aumentan sus ataques de denegación distribuida de servicio (DDoS, por sus siglas en inglés) para impedir el acceso de usuarios e incluso ofuscar las infiltraciones más maliciosas y dañinas en los recursos de una organización.

También es importante considerar que el factor humano es fundamental en los equipos de seguridad para analizar las amenazas y la ingeniería social de los atacantes. En una encuesta reciente conducida por Microsoft, el 73% de los directores de seguridad de la información indicaron que su organización había tenido fugas de datos confidenciales y de información en los últimos 12 meses, y que planean gastar más en tecnología para mitigar el riesgo de infiltración frente a la pandemia del COVID-19.

Durante el primer semestre del 2020, vimos un incremento en ataques basados en identidad que emplean fuerza bruta para acceder a las cuentas empresariales. Esta técnica de ataque utiliza adivinación sistemática, listas de contraseñas, credenciales volcadas en ataques anteriores y otros métodos similares para autenticarse por la fuerza en un dispositivo o servicio. Dada la frecuencia en que las contraseñas se adivinan, se obtienen por engaño, se roban a través del malware o se reutilizan, es vital que las personas verifiquen sus contraseñas con un segundo método de autenticación. En cuanto a las organizaciones, es esencial que habiliten MFA.

La importancia de adoptar un enfoque comunitario en torno a la ciberseguridad

Como medida técnica, por ejemplo, Microsoft invierte en inteligencia de agrupamiento de campañas sofisticadas en Microsoft 365 para que los equipos del centro de operaciones de seguridad puedan descifrar estas campañas cada vez más complejas a partir de sus fragmentos. Intentamos también dificultar las operaciones de los delincuentes e interrumpir sus actividades mediante acciones legales. Cuando se toman medidas proactivas para confiscar su infraestructura maliciosa, los atacantes pierden visibilidad, capacidad y acceso a los activos que de manera previa estaban bajo su control, lo que los obliga a reconstituirse. Desde el 2010, la Unidad de Delitos Digitales ha colaborado con agencias policiacas y otros socios en 22 disrupciones de malware y rescatado más de 500 millones de dispositivos de manos de los delincuentes cibernéticos.

Aun con todos los recursos que dedican a la ciberseguridad, la contribución es sola una pequeña parte de lo que se necesita para resolver el problema. Para marcar una diferencia real, se requiere de la participación de los legisladores, la comunidad empresarial, las agencias gubernamentales y, de manera principal, las personas, ya que solo podemos ejercer un impacto significativo a través del intercambio de información y de las alianzas. Esta es una de las razones por las que la compañía lanzó el Informe de Inteligencia de Seguridad de Microsoft en el 2005, y es la única razón por la que evolucionamos ese informe en este nuevo Informe de Defensa Digital. Esperamos que esta contribución ayude a que todos trabajemos juntos para mejor la seguridad del ecosistema digital.