Al analizar las ofertas de aplicaciones maliciosas para Google Play que se comercializan en la Darknet, expertos de Kaspersky descubrieron que estas apps y las cuentas de desarrollador de la tienda se venden por hasta $20,000 dólares. Por medio de Kaspersky Digital Footprint Intelligence, los investigadores recopilaron ejemplos de nueve foros diferentes de la Darknet donde se lleva a cabo la compra y venta de bienes y servicios relacionados con el malware. El informe arroja evidencia sobre cómo las amenazas vendidas en el mercado clandestino aparecen en Google Play, además revela las ofertas disponibles, el rango de precios y las características de comunicación y acuerdos entre los ciberdelincuentes.

A pesar de que las tiendas de aplicaciones oficiales son rigurosamente vigiladas, aquellas que son maliciosas no siempre pueden ser detectadas antes de ser cargadas en las tiendas. Cada año, una amplia gama de aplicaciones maliciosas son eliminadas de Google Play solo después de que las víctimas han sido infectadas. Los ciberdelincuentes se reúnen en la Darknet, un mundo digital clandestino con sus propias reglas, precios de mercado e instituciones reputacionales, para comprar y vender este tipo de apps, así como funciones adicionales para mejorar e incluso promover sus creaciones.

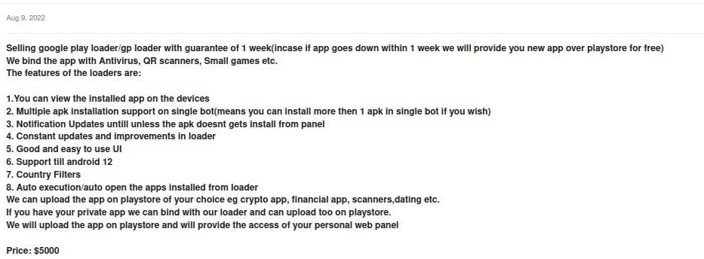

Al igual que en los foros legítimos para vender bienes, también hay varias ofertas de la Darknet para distintas necesidades y clientes con diferentes presupuestos. Para publicar una aplicación maliciosa, los ciberdelincuentes necesitan una cuenta de Google Play y un código de descarga malicioso (Google Play Loader). Una cuenta de desarrollador se puede comprar a bajo precio, por $200 dólares y a veces incluso por tan solo $60 dólares. El costo de los cargadores maliciosos varía entre $2,000 y $20,000 dólares, dependiendo de la complejidad del malware, la novedad y prevalencia del código malicioso, así como las funciones adicionales.

Ejemplo de una oferta general de amenaza para Google Play

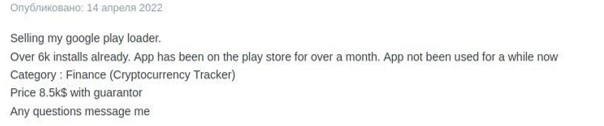

La mayoría de las veces se sugiere que el malware que se distribuye se oculte bajo rastreadores de criptomonedas, aplicaciones financieras, escáneres de códigos QR e, incluso, aplicaciones de citas. Los ciberdelincuentes también destacan cuántas descargas tiene la versión legítima de esa aplicación, es decir, cuántas víctimas potenciales pueden infectarse al actualizar la aplicación y agregarle un código malicioso. Con mayor frecuencia, las sugerencias especifican 5,000 descargas o más.

Ciberdelincuentes venden una amenaza para Google Play bajo la apariencia de un rastreador de criptomonedas

Por una tarifa adicional, los ciberdelincuentes pueden ocultar el código de la aplicación para que sea más difícil de detectar por las soluciones de ciberseguridad. Para aumentar la cantidad de descargas de una aplicación maliciosa, los atacantes también ofrecen comprar instalaciones, dirigiendo el tráfico a través de los anuncios de Google y atrayendo a más usuarios para que descarguen la aplicación. Las instalaciones tienen costos diferentes en cada país. El precio promedio es de $0.50 centavos de dólar, con ofertas que van desde $0.10 centavos de dólar hasta varios dólares. En una de las ofertas descubiertas, los anuncios para usuarios de EE. UU. y Australia cuestan más: $0.80 centavos de dólar.

Los estafadores reciben ingresos por sus ‘esfuerzos’ de tres maneras: solicitando parte de la ganancia final, alquilando la app maliciosa, o por la venta completa de una cuenta o amenaza. Algunos vendedores incluso realizan subastas de sus productos, ya que muchos de ellos limitan la cantidad de lotes a la venta. Por ejemplo, el precio inicial de una oferta que encontramos era de $1,500 dólares, con incrementos de $700 dólares en subasta, y el blitz, la compra instantánea por el precio más alto era de $7,000 dólares.

Los vendedores en la Darknet también pueden ofrecer publicar la aplicación maliciosa para el comprador a fin de que este no interactúe directamente con Google Play, pero aun así reciba de forma remota todos los datos detectados de las víctimas. Puede parecer que, en tal caso, el desarrollador engaña fácilmente al comprador, pero es común entre los vendedores en la Darknet preservar y mantener su reputación, prometer garantías o aceptar el pago después de que se hayan completado los términos del acuerdo. Para reducir los riesgos al hacer negocios, los ciberdelincuentes suelen recurrir a los servicios de intermediarios desinteresados, conocidos como «escrow». El depósito en garantía puede convertirse en un servicio especial y respaldado por una plataforma en la sombra o por un tercero que no esté interesado en los resultados de la transacción.

«Las aplicaciones móviles maliciosas continúan siendo una de las principales amenazas cibernéticas dirigidas a los usuarios, con más de 1.6 millones de ataques móviles detectados en 2022. Al mismo tiempo, la calidad de las soluciones de ciberseguridad que protegen a los usuarios de estos ataques también está aumentando. En la Darknet, encontramos mensajes de ciberdelincuentes quejándose de que ahora les resulta mucho más difícil subir sus aplicaciones maliciosas a las tiendas oficiales. Sin embargo, esto también significa que ahora presentarán esquemas de elusión mucho más sofisticados, por lo que los usuarios deben mantenerse alerta y verificar cuidadosamente qué aplicaciones están descargando», comenta Alisa Kulishenko, experta en seguridad de Kaspersky.

Para mantenerse a salvo de cualquier amenaza móvil, Kaspersky recomienda:

- Verifica los permisos de las aplicaciones que usas y piensa detenidamente antes de otorgarlos, especialmente cuando se trata de permisos de alto riesgo, como la autorización para usar los Servicios de accesibilidad. Por ejemplo, el único permiso que una aplicación de linterna necesita es para acceder a la linterna (dar acceso a la cámara u otra funcionalidad no es necesario).

- Usa una solución de seguridad confiable para detectar aplicaciones maliciosas y adware antes de que estas afecten tu dispositivo.

- Aunque los usuarios de iPhone cuentan con algunos controles de privacidad proporcionados por Apple, deben bloquear el acceso de las apps a las fotos, contactos y funciones de GPS si creen que esos permisos son innecesarios.

- Actualiza tu sistema operativo y aplicaciones importantes a medida que las actualizaciones estén disponibles. Muchos problemas de seguridad se pueden resolver instalando versiones actualizadas de software.